2021/09/14

海外のレジリエンス調査研究ナナメ読み!

本報告書によると、サプライチェーン攻撃の半数以上が、サイバーセキュリティーの分野ではよく知られた攻撃者や、特定の組織に狙いを定めてさまざまな手段を駆使して侵入を試みるグループによるものだという。つまり愉快犯のようなものではなく、目的がはっきりしているプロの仕事が多いということも、他のサイバー攻撃とは異なる特徴とも言える。

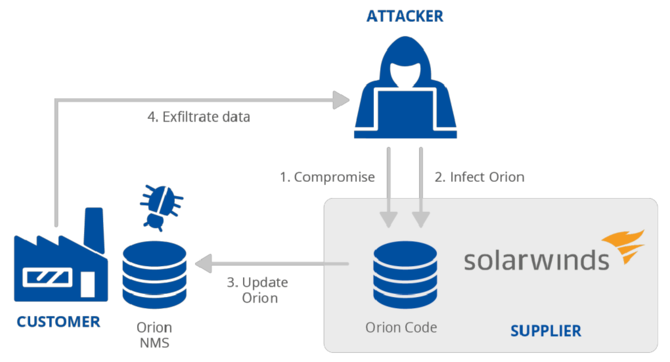

図1はサプライチェーン攻撃の典型的な事例の一つである。攻撃者(ATTACKER)はSolarWinds社のネットワークに侵入し、同社が開発し、販売しているOrionというネットワーク管理システムのプログラムにマルウエア(注4)を紛れ込ませることに成功した。顧客がSolarWinds社のサイトからOrionのアップデート用ファイルをダウンロードし、それを自社で運用しているOrionに適用した時に、攻撃者が紛れ込ませたマルウエアが顧客のシステムに組み込まれた。攻撃者はそれを使って顧客から情報を盗み出している。

この事例に関して、攻撃者がサプライヤーに侵入する時に用いられた手法については、「ゼロデイ脆弱性の悪用、またはブルートフォース攻撃(注5)、またはソーシャル・エンジニアリング(注6)かも知れない」と記述されている。つまり、どのような手口で侵入されたか分かっていないのである。

これもサプライチェーン攻撃の実態を端的に表わしているといえる。本報告書によると、侵入されたサプライヤーのうち、用いられた攻撃手法が分からない事例が66%を占めるという。これとは対象的に、侵入された顧客のうち攻撃手法が分からないのは9%未満である。これは顧客側に比べてサプライヤー側で、侵入を検知したり、侵入されたことを調査・報告するための仕組みや体制が不十分であることの現れと考えられており、本報告書ではこのようなギャップが問題視されている。つまり攻撃者はこのようなギャップに目を付けて、脇の甘いサプライヤーを狙って攻撃を仕掛けてくるのである。

筆者が見聞きする範囲でも、一般的な知名度の低い企業などの方々の中には、サイバー攻撃に関して「ウチのような無名な弱小企業は狙われないだろう」と認識されている方が少なくないが、このような形で踏み台にされるリスクが、むしろ最近高まってきていることを踏まえて、対策状況を見直す必要があろう。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

-

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/01

-

-

-

-

-

全社員が「リスクオーナー」リーダーに実践教育

エイブルホールディングス(東京都港区、平田竜史代表取締役社長)は、組織的なリスクマネジメント文化を育むために、土台となる組織風土の構築を進める。全役職員をリスクオーナーに位置づけてリスクマネジメントの自覚を高め、多彩な研修で役職に合致したレベルアップを目指す。

2025/03/18

-

ソリューションを提示しても経営には響かない

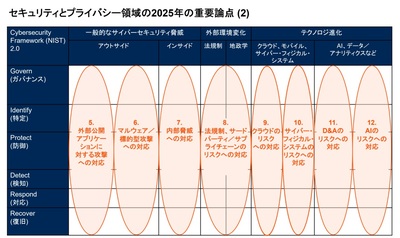

企業を取り巻くデジタルリスクはますます多様化。サイバー攻撃や内部からの情報漏えいのような従来型リスクが進展の様相を見せる一方で、生成 AI のような最新テクノロジーの登場や、国際政治の再編による世界的なパワーバランスの変動への対応が求められている。2025 年のデジタルリスク管理における重要ポイントはどこか。ガートナージャパンでセキュリティーとプライバシー領域の調査、分析を担当する礒田優一氏に聞いた。

2025/03/17

-

-

-

なぜ下請法の勧告が急増しているのか?公取委が注視する金型の無料保管と下請代金の減額

2024年度は下請法の勧告件数が17件と、直近10年で最多を昨年に続き更新している。急増しているのが金型の保管に関する勧告だ。大手ポンプメーカーの荏原製作所、自動車メーカーのトヨタや日産の子会社などへの勧告が相次いだ。また、家電量販店のビックカメラは支払代金の不当な減額で、出版ではKADOKAWAが買いたたきで勧告を受けた。なぜ、下請法による勧告が増えているのか。独占禁止法と下請法に詳しい日比谷総合法律事務所の多田敏明弁護士に聞いた。

2025/03/14

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方