2017/02/08

講演録

IoT時代におけるサイバー攻撃のシナリオ

近年目立つ標的型攻撃主流

サイバー攻撃の被害はランサムウェアを始めとして様々な形で増えている。サイバー攻撃にはこれまでに2つのターニングポイントがあった。1つは2000年頃で、科学技術庁などのホームページが改ざんされたときだった。想定していた攻撃が実際に日本で起こってしまったことが衝撃だった。

2つ目のターニングポイントは2010年ころ。典型的な例はStuxnetの出現になる。Stuxnetは米国とイスラエルが協力して開発したとされるマルウェアで、イランの核燃料製造用の遠心分離機を破壊した有名なウイルス。イランの核開発を1年以上遅らせたと言われている。WindowsのPCからPCに感染し、普段は何もしないが、遠心分離機の回転を制御するソフトを見つけると動き出す。2011年には三菱重工業へも標的型攻撃が行われた。

2000年ごろと2010年以降では様相が変化している。まずは攻撃目的。当初は改ざんなどでメッセージを残すといったハッカーによる自己PRが中心だった。第2のターニングポイント以降は金や機密情報目的が増えている。犯罪者もハッカー以外にアクティビストという政治的主張者も目立つようになった。

また犯罪者の組織化も進み、国家スパイや産業スパイもいる。標的はITから電力や交通といった重要インフラにまで広がりを見せている。攻撃パターンは不特定多数を対象にしたものから「標的型」という攻撃対象を絞ったものに変わってきている。先ほどのStuxnetによるイランへの攻撃だけでなく、日本年金機構への攻撃もそうだ。

企業化しているハッカー集団

日本年金機構に送られてきたメールは添付ファイルを開けたくなる文面になっており、4名がメールを開封してしまった。感染したPCから、ウイルスは環境を把握した上で、C&Cというサーバーに強制的にアクセスさせて、その環境に最適な攻撃プログラムをダウンロードしてから暴れ出した。最終的には日本年金機構のPCやサーバー31台が感染してしまった。年金番号は基幹システムだけで扱うはずが業務の効率化のため、本来なら無いはずのPC内にあったために流出が拡大してしまった。なかなか足がつかない、高度で組織的な犯罪だったといえる。流出した情報は全部で125万件。対象者は101万人だったと報告されている。

この攻撃の特徴はウイルスの亜種をどんどん作り、ウイルスチェックやワクチンからの攻撃をすり抜けるように改良を重ねている点。そのファイル作成の時間を解析すると、9~12時、14~17時に偏っていた。一般的なの勤務時刻とほぼ一致している。普通、ハッカーの攻撃なら1日中、あるいは夜のみになる。おそらく企業のような組織によるもので、日本より1時間の時差があったことから、その組織の拠点となった国は断定できないが推測はできる。

米国では2015年に同様の攻撃が行われた。米連邦政府の人事管理局がサイバー攻撃を受け、政府機関の職員や契約業者ら2150万人分もの身元調査にかかわる情報が盗まれるという大変な被害を受けた。同年にはドイツでも連邦議会にハッカー攻撃が仕掛けられ、PCの総取り換えを余儀なくされた。サイバー空間では攻撃は簡単だが、守備はとても難しく対策は限られている。

今後はどのようなサイバー攻撃が増えるか。IoT時代となりその前兆のようなものはある。ひとつは被害形態が多様化している。従来は機密性の喪失、つまりは機密情報を盗むことに主眼が置かれていた。これからは完全性や可用性の喪失ということで、情報の書き換えやシステムの停止などを狙うだろう。被害形態の多様化や攻撃対象の多様化、攻撃の多様化が起きる。結果として「機密性」の喪失だけではなく、サイバー攻撃でデータの欠損など「完全性」が崩れ、システムを継続して動かす「可用性」も失われる。

- keyword

- TIEMS

- サイバー攻撃

- サイバーセキュリティ

講演録の他の記事

おすすめ記事

-

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/01

-

-

-

-

-

全社員が「リスクオーナー」リーダーに実践教育

エイブルホールディングス(東京都港区、平田竜史代表取締役社長)は、組織的なリスクマネジメント文化を育むために、土台となる組織風土の構築を進める。全役職員をリスクオーナーに位置づけてリスクマネジメントの自覚を高め、多彩な研修で役職に合致したレベルアップを目指す。

2025/03/18

-

ソリューションを提示しても経営には響かない

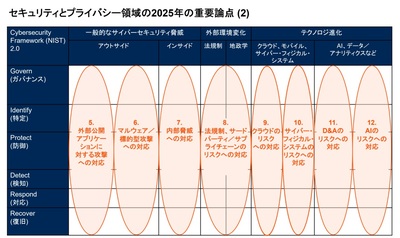

企業を取り巻くデジタルリスクはますます多様化。サイバー攻撃や内部からの情報漏えいのような従来型リスクが進展の様相を見せる一方で、生成 AI のような最新テクノロジーの登場や、国際政治の再編による世界的なパワーバランスの変動への対応が求められている。2025 年のデジタルリスク管理における重要ポイントはどこか。ガートナージャパンでセキュリティーとプライバシー領域の調査、分析を担当する礒田優一氏に聞いた。

2025/03/17

-

-

-

なぜ下請法の勧告が急増しているのか?公取委が注視する金型の無料保管と下請代金の減額

2024年度は下請法の勧告件数が17件と、直近10年で最多を昨年に続き更新している。急増しているのが金型の保管に関する勧告だ。大手ポンプメーカーの荏原製作所、自動車メーカーのトヨタや日産の子会社などへの勧告が相次いだ。また、家電量販店のビックカメラは支払代金の不当な減額で、出版ではKADOKAWAが買いたたきで勧告を受けた。なぜ、下請法による勧告が増えているのか。独占禁止法と下請法に詳しい日比谷総合法律事務所の多田敏明弁護士に聞いた。

2025/03/14

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方