2018/08/10

防災・危機管理ニュース

デロイト トーマツ リスクサービスは7月26日、企業組織におけるサイバー攻撃対策の実働を外部支援する「サイバー インテリジェンス センター(CIC、所在:神奈川県横浜市)」の報道機関向け施設見学会を開催した。同センター(以下、CIC)は、各企業に合わせたサイバーセキュリティー戦略構築から、具体的な予防、発見、回復のサポートまで提供する拠点として2016年5月に開設。当日は同社スタッフが24時間365日体制で監視・防御する様子を見学したほか、実際にサービスを導入する企業による活用事例紹介も行われた。

従来のSOC(ソック:Security Operation Center)が脅威の予防・検知までに留まるのに対して、CICでは30名を超えるスタッフが交代制で24時間365日監視センターを運営しており、顧客先企業のネットワーク環境に脅威があれば遠隔通信や駆け付けなどで即時対応する。

現在、同社が提供するのは「インテリジェンス提供サービス(TIA:Threat Intelligence and Analysis)」、「早期警戒情報サービス(EWS:Early Warning Service)」「セキュリティ・脅威分析サービス(TSM:Threat and Security Monitoring)」の3つ。

「TIA」は、一般的なインターネット環境をはじめ特殊のツールがなければアクセスできない「ダークネット」や権限を持つもののみがアクセスできる「ディープWeb」まであらゆる情報源から脅威情報を収集し、顧客企業固有の要件や業界にあわせて必要な脅威予兆情報と事前対策を月次レポートとして提供する。緊急度の高いリスクには24時間体制で通知する。

「EWS」は世界各地の海外ベンダーからの製品のアップデート情報や脆弱性情報(対策パッチ)を収集し、通知するサービス。あらかじめ顧客企業のネットワーク環境や機器・ソフトウェアの使用状況を把握したうえで、各社のネットワーク環境と緊急度判定の基準に基づき通知する。24時間365日体制で常に各ベンダーの一次ソースから即座に情報収集するため、脆弱性のパッチ適用前の「ゼロデイ攻撃」を防ぐことができる。

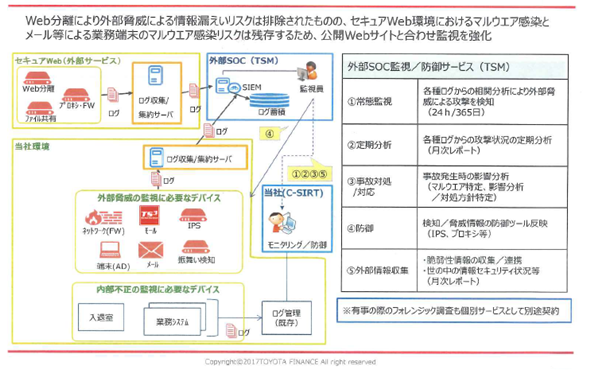

「TSM」は顧客企業のゲートウェイ機器から様々な機器までのログを収集・分析するサービス。セキュリティインシデント発生時は、専任スタッフが収束まで対応する。機械学習により、アクセスログから平日昼・週末昼・夜間など時間帯ごとのアクセスをパターン抽出し、パターンから逸脱するアクセスを検知する「アノーマリ検出」も標準搭載する。

ネットワーク監視に使う「SIEM」のサポートも充実する。顧客企業がすでに導入するSIEMシステムをCICが遠隔分析する「TSMプレミアム」や、顧客企業から夜間・休日のみSIEM管理委託を受けたり、顧客企業の担当者や情報子会社とのSEIM共同管理にも応じる「TSMプレミアム ハイブリッド」を用意する。また今年12月にはCIC側が運用するSIEMの分析プラットフォームをクラウド経由で顧客企業に提供する「V-SEIMオプション」も開始する予定だ。

さらに今後は、デロイトが20数か国で展開するCICで収集・分析されたセキュリティ侵害脅威の兆候情報(IOC: Indicator Of Compromise)を配信する「TIF(Tactical Intellgence Feed)」や、内部から不正アクセスをするユーザーの可視化や機密性の高い情報漏洩を出口でブロックするなどの機能を持った「内部不正対策サービス(IFM:Internal Fraud Monitoring)」など、新たなサービスも検討しているという。

導入事例:「自社では賄えない監視・防御体制をトータルに補完してくれる」 愛知県名古屋市・トヨタファイナンス社

トヨタファイナンス(本社:愛知県名古屋市)は、自動車メーカー系金融会社として、自動車購入ほかライフスタイルに合わせた金融商品の提供に携わるなかで、会員2700万人の個人情報・クレジットカード情報のデータを保有している。同業他社で情報セキュリティ脅威の高まりをきっかけに、「顧客の個人情報を守ることが最も重要」という立場で、「万一のことがあっても説明責任を果たせるように」との目標で2014年7月に情報セキュリティ専門部署を設立した。

同社では当初、「業務端末のメールやウェブサイトからの標的型攻撃」と「会員専用Webウサイトからの不正アクセス」を2大外部脅威と位置づけてきた。その対処策として、SOC監視付きのIPS(侵入防止システム )を導入し、「ふるまい検知型ツール」によってメールやウェブ閲覧からのマルウェア感染と外部通信による情報漏えいを防御してきた。

導入により、標的型ばらまきメールの数は月8万から月4万件に削減。会員制サイトへの不正アクセス数も半減したものの、許容できる範囲まで攻撃を極小化できない限界も感じたという。

従来のマルウェア自動検知サービスに任せるのではなく、社内ネットワークで何が起きているかを可視化したいと、社内でSIEM(ネットワーク脅威・検知システム/Security Information and Event Management)の導入を検討しはじめた。同社でセキュリティ対策を統括する事務リスク管理部長・丹羽浩二氏は、自社でSIEMを運用するに当たっては「24時間365日の監視体制を社員に任せられない」「サイバー攻撃手法と激しく変化するなかで、機器やソフトは自社で投資しきれない」との点から、防御・対処まで任せられるサービスとして、CICに辿り着いたという。

同社はCICがクラウド提供するSIEMを導入。これによりネットワークは常時24時間365日CICによって監視される。CIC導入後は、検知したマルウェアをもとに、IPSやWAF等のシグネチャ、IPアドレス、ブラックリストなどを新たに作成・登録更新、脆弱性のパッチ適用までをすべて標準サービスの範囲で対応してもらった。「従来のSOCでは検知までは担うが、それ以降の対応はオプションで支援するという対応に物足りなさがを感じていた。CICのサービスは我々のニーズに合致した」と振り返る。

CICの導入と同時に、「インターネット分離」という手法も独自に採用。インターネットの閲覧環境を社外に構築し、画面転送によって利用するしくみ。これにより仮に社員がインターネット閲覧中にマルウェア感染しても、社内ネットワークに侵入できない。またメール経由で万一マルウェア感染した場合でも、社内ネットワークがインターネットから隔離されているためにマルウェアに攻撃命令を送るC&Cサーバーとの通信が断たれ、出口の情報漏えいを防御できる。これによりメールを経由した標的型攻撃やランサムウェアに対しても構造的に防御できるようになったという。丹羽氏は「インシデントが起これば24時間365日電話一本で対応してもらえるし、ポータルサイトに業務指示すれば、専任のオペレーターがシグネチャやブラックリストに登録してくれる。安心・安全な環境が得られるのはありがたい」とする。

同社は今後も社内ネットワークでのマルウェア感染の入り口は常時監視していくほか、早期警戒情報サービス(EWS)を導入。さらに「脆弱性は情報公開から7時間以内に破られる危険性がある」という前提で、世界各国で公開される脆弱性情報を24時間365日体制で1時間ごとに収集する新たな防御システムの構築を目指す。

CICディレクターの佐藤功陛氏は「単体の製品・サービスに頼るのでなく、社内の組織体制改革を含めたあらゆる視点でセキュリティ体制を構築できるのが我々の強み。トヨタファイナンスさんとのサービス共同開発も進んでおり、クライアント企業のニーズに沿ったサービスを提供していきたい」と話している。

(了)

防災・危機管理ニュースの他の記事

おすすめ記事

-

なぜ製品・サービスの根幹に関わる不正が相次ぐのか?

企業不正が後を絶たない。特に自動車業界が目立つ。燃費や排ガス検査に関連する不正は、2016年以降だけでも三菱自動車とスズキ、SUBARU、日産、マツダで発覚。2023年のダイハツに続き、今年の6月からのトヨタ、マツダ、ホンダ、スズキの認証不正が明らかになった。なぜ、企業は不正を犯すのか。経営学が専門の立命館大学准教授の中原翔氏に聞いた。

2024/11/20

-

-

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2024/11/19

-

ランサム攻撃訓練の高度化でBCPを磨き上げる

大手生命保険会社の明治安田生命保険は、全社的サイバー訓練を強化・定期実施しています。ランサムウェア攻撃で引き起こされるシチュエーションを想定して課題を洗い出し、継続的な改善を行ってセキュリティー対策とBCPをブラッシュアップ。システムとネットワークが止まっても重要業務を継続できる態勢と仕組みの構築を目指します。

2024/11/17

-

-

セキュリティーを労働安全のごとく組織に根付かせる

エネルギープラント建設の日揮グループは、サイバーセキュリティーを組織文化に根付かせようと取り組んでいます。持ち株会社の日揮ホールディングスがITの運用ルールやセキュリティー活動を統括し、グループ全体にガバナンスを効かせる体制。守るべき情報と共有すべき情報が重なる建設業の特性を念頭に置き、人の意識に焦点をあてた対策を推し進めます。

2024/11/08

-

-

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2024/11/05

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

![危機管理2022[特別版]](https://risk.ismcdn.jp/mwimgs/f/6/160wm/img_f648c41c9ab3efa47e42de691aa7a2dc215249.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方