2017/02/08

講演録

事業継続とサイバー攻撃 自然災害との対応の違い

自動化が招く緊急対応力の低下

こういった公開された事故情報や報道により攻撃者には「こういうケースを意図的に再現するためのサイバー攻撃が可能だ」というヒントが与えられ、特定の情報をハッキングで盗み出したり、内部犯行者・協力者を獲得したりなどの手段を通じて攻撃を実行することが可能性となる。サイバー攻撃などによる意図的攻撃により、こういったパニックの再現可能性はあるということだ。つまり、意図的に株価を操作したいような時、あるいは市場や何かを混乱させようとした時、攻撃者はこういった事例からヒントを得て(オープン・ソース・インテリジェンス)どのように攻撃をすればいいかを導き出すのだ。

リスク分析の手法でイベント・ツリー・アナリシス(ETA)という手法がある。これは、何か事象が起こると、連鎖的にどのようなことが起こって行くのかを、木の枝になぞらえて、時間経過とともに展開していく考え方。例えば地震発生によって物理的破壊、津波や液状化が発生するが、その先に情報システム障害も発生する、という起こりうる事象を想定する際にも用いられる。

一方、フォルト・ツリー・アナリシス(FTA)という分析手法は、何か障害発生が懸念されるときに、その障害はどのような原因によって起こり得るのかを遡って分析する考え方。例えば上記の銀行のシステム障害で、他にどのような原因で同じようなシステム障害が起きるかを考えると、停電であったり、システムの統合によるミスであったり、人為的なヒューマンエラーであったり、あるいは、外部犯行やサイバー攻撃も原因になり得る。つまり、多様な要因による再現可能性を意識しなくてはいけないということだ。自然災害だからこうなってしまったというのではなく、その現象はたまたま自然災害によって引き起こされたが、他の要因でも発生する。ここに複数の脆弱性があるということを認識して、それらの脆弱性を潰すことも忘れなく対策していく必要がある。

ETAとFTA、複眼的な視点を持たないと、いつまで経っても特定原因に伴う事案対応だけ限定的に取り組み、その他の要因による事案発生に対応できないということもありえる。

もう1つはシステムの自動化による功罪という点からも対策が求められる。高度に自動化されたシステムにおける人間の仕事は、自動装置が設計通りに動いていることを確認するだけでいい。しかし、それは同時に担当者のモチベーションや緊急時の対応能力の低下を招き、極めてまれにしか起こらない異常を見つけることが難しくなる、というジレンマを生み出している。そのような弱点を突いてくるサイバー攻撃もある。つまり、人間と機械の関係を考えた時に、自動化が進んでいるシステム群に対して、何か通常時でないことが起きた時に、それをどうやって検知できる能力を身に付けるか、ここが大きなポイントになってくる。

非常時に守るもの・捨てるもの

一方で、サイバー攻撃の目的や手法は、高度化、複雑化している。サイバー攻撃は、検知のタイミングが遅れることが問題である。またたとえ検知ができても、原因究明をしている間にどんどん被害が広がるので、障害対応として、情報システムを継続させるだけでなく、能動的に止めるという経営レベルでの意思決定がしっかりできるかが、今問われている。

普通の経営者は情報システムを止めたくないだろうが、これが遅れたばかりに被害が広がるケースが多い。例えば、これ以上システムを動かしておくと、被害が拡大するので、システムの能動的な停止により被害を受けるお客様には迅速に通知をし、同時に記者会見や損害賠償金の支払い等の準備を始める、というような、情報システムを止めることによるインパクトを最小化させる判断をして、それに伴い必要はアクションを適時にとっていく必要がある。判断が遅れたら、ずるずると攻撃をされ続け、対応は後手に回ってしまう。

また情報の機密性を死守しなくてはいけないという考え方だけではなく、場合によってはある程度までは機密性を捨て、ほかの残る情報を守るという判断も必要となる。現場がそれを判断できるような権限委譲やルールの制定と、それらのジレンマを感じながら意思決定するような訓練、演習もしていかなくてはいけない。

現場と経営の間を取り持つCSIRT(Computer Security Incident Response Team)の役割も不可欠だ。今起きているサイバー攻撃による情報システムの障害は経営上どういう影響をもたらすのか、売り上げがどれだけ下がるのか、お客様にどれだけ迷惑がかかるのか、それとも社会全体に迷惑がかかるのか、それはどの程度の規模なのか、どの時点までに経営者はシステム停止などの判断しなければいけないのか、CSIRTは、こうしたインパクトをわかりやすく翻訳し、経営陣に選択肢と共に説明し意思決定を求めなくてはいけない。

演習を行う場合には、システム部門とビジネス部門が別々にやるのではなく、「事業継続」というくくりで、有機的に一緒にシナリオを作り、合同で訓練・演習をして、どのタイミングでどの情報をどう共有・協議していくかなどを検証していくことが大切である。

(了)

- keyword

- TIEMS

- サイバー攻撃

- サイバーセキュリティ

講演録の他の記事

おすすめ記事

-

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/01

-

-

-

-

-

全社員が「リスクオーナー」リーダーに実践教育

エイブルホールディングス(東京都港区、平田竜史代表取締役社長)は、組織的なリスクマネジメント文化を育むために、土台となる組織風土の構築を進める。全役職員をリスクオーナーに位置づけてリスクマネジメントの自覚を高め、多彩な研修で役職に合致したレベルアップを目指す。

2025/03/18

-

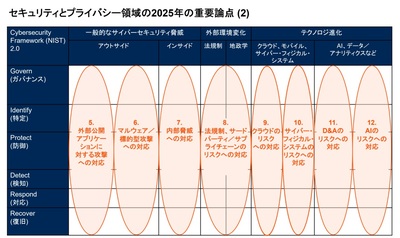

ソリューションを提示しても経営には響かない

企業を取り巻くデジタルリスクはますます多様化。サイバー攻撃や内部からの情報漏えいのような従来型リスクが進展の様相を見せる一方で、生成 AI のような最新テクノロジーの登場や、国際政治の再編による世界的なパワーバランスの変動への対応が求められている。2025 年のデジタルリスク管理における重要ポイントはどこか。ガートナージャパンでセキュリティーとプライバシー領域の調査、分析を担当する礒田優一氏に聞いた。

2025/03/17

-

-

-

なぜ下請法の勧告が急増しているのか?公取委が注視する金型の無料保管と下請代金の減額

2024年度は下請法の勧告件数が17件と、直近10年で最多を昨年に続き更新している。急増しているのが金型の保管に関する勧告だ。大手ポンプメーカーの荏原製作所、自動車メーカーのトヨタや日産の子会社などへの勧告が相次いだ。また、家電量販店のビックカメラは支払代金の不当な減額で、出版ではKADOKAWAが買いたたきで勧告を受けた。なぜ、下請法による勧告が増えているのか。独占禁止法と下請法に詳しい日比谷総合法律事務所の多田敏明弁護士に聞いた。

2025/03/14

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方