本連載ではこれまでにランサムウェアに関する調査報告書をたびたび紹介してきたが、今回取り上げる Titaniam 社の報告書は、特にランサムウェアによる情報盗難(exfiltration)と、そのデータを使った「ゆすり」(extortion)に主眼を置いて調査された結果をまとめたものである。

ちなみにタイトルにある「exfiltration」とは、敵の支配下にあるエリアから何かを盗み出すという意味である。一般的には「情報漏洩」は「data breach」や「data leak」などと表現されることが多いが、「breach」は従業員のミスなどによって意図せず情報が漏れてしまうようなケースも含まれるし、「leak」は主に内部者が意図的に情報を漏洩させる場合に用いられる。一方ランサムウェアによる情報盗難において、何らかの方法で外部者によって意図的に情報が盗み出されるため、これらと区別するために「exfiltration」と表現されていると思われる。

本報告書は下記URLにアクセスして、氏名やメールアドレスなどを登録すれば、無償でダウンロードできる。

https://titaniam.io/state-of-data-exfiltration-and-extortion-2022/

(PDF 10ページ/約5.4 MB)

調査は CENSUSWIDE という調査コンサルタントに委託されて実施されている。調査対象は米国企業の情報セキュリティ専門家107人とのことであり、回答者の業種については記載がないが、全米各地から網羅的に回答が収集されたことが示されている。

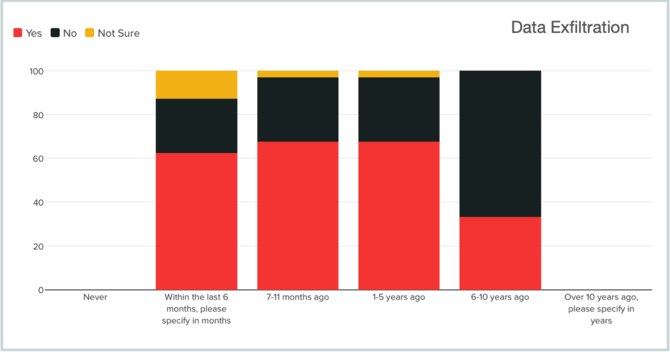

まず、ランサムウェアの被害にあった経験がある回答者のうち、実に約6割が情報を盗み出されたと答えている。図1はランサムウェアの被害にあった回答者に対して、情報の盗難があったかどうかを尋ねた結果である。回答結果はその被害にあった時期を横軸として整理されているが、これを見るとデータを盗み取られたというケース(図の赤色の部分)が、5年前を境に40%弱から 60%強に急増していることがわかる。

そして、盗難されたデータが身代金を要求する際のゆすりに使われているという。これは容易に想像できることだが、単にコンピュータやデータを暗号化して使用不能にするよりも、重要なデータを盗み出し、そのデータを外部にさらすことをほのめかして脅した方が、身代金の交渉が有利になる。つまりランサムウェアの手口が次のような3段階になってきているということである。

第1段階:標的となっている組織のネットワークに侵入し、価値の高いサービスや資源、データを特定する

第2段階:ゆすりに有効なデータを盗み出す

第3段階:価値の高いサービスや資源、データを暗号化して身代金を要求する

一般的にランサムウェア対策としては、外部からの侵入を防ぐこととデータのバックアップをしておくことが中心に考えられているが(注1)、このような手口を想定すると、データを盗み出されるリスクを想定した対策を講じることも有効になると考えられる。

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方