2019/08/26

企業よ、サイバーリスクに備えよ

発見された脆弱性対策について

では、見つかった脆弱性に対してどのような対処をするのか、今回のケースでは、下記の順番で対策を検討します。

(2)開発部サーバーのパッチファイルのアップデート

(3)開発サーバーにアクセスするクライアント端末認証の追加

(4)開発クライアント端末の2要素認証の追加

(5)開発ネットワークに対するゲートウェイの設置

以下、各対策について説明しましょう。

まず対策(5)ができるまで、他の情報ネットワークとの分離を行います。分離されている間は開発フロアにのみこのサーバーへのアクセスが許可されます。

(2)開発部サーバーのパッチファイルのアップデート

今回発見された脆弱性に関するOSおよびアプリケーションのパッチファイルが存在するため、そのファイルを適応させます。

(3)開発サーバーにアクセスするクライアント端末認証の追加

今まで開発サーバーへのアクセスはアカウント認証でした。今回はアクセス許可端末を限定させるため、端末認証を追加します。

(4)開発クライアント端末の2要素認証の追加

次に接続端末ユーザーの成りすましを防止するために2要素認証(指紋)をクライアント端末に追加します。

(5)開発ネットワークに対するゲートウェイの設置

そして最後に他のネットワークからもアクセスできるように、ゲートウェイを設置します。アクセス端末の認証だけでなく、本ネットワークで利用できるアプリケーションのプロトコルなどを限定して、他のネットワークからのハッキングリスクを軽減します。

上記の措置を行ってから、システム評価および脆弱性診断の再診断を行い、他のネットワークへの接続を許可します。このように脆弱性の箇所が分かっていれば、他のインフラの稼働を止めずに部分的な脆弱性修復作業などを行うことが可能です。

- keyword

- サイバー攻撃

- サイバーセキュリティ

- LAN

- アライドテレシス

企業よ、サイバーリスクに備えよの他の記事

- 最終回:サイバー攻撃対応演習の実施

- 実際に情報インシデントが起きた想定演習

- 人・組織で行うサイバーセキュリティ対策

- LANシステム診断サービスについて

- 企業内感染の脅威、自分の端末が踏み台に

おすすめ記事

-

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/01

-

-

-

-

-

全社員が「リスクオーナー」リーダーに実践教育

エイブルホールディングス(東京都港区、平田竜史代表取締役社長)は、組織的なリスクマネジメント文化を育むために、土台となる組織風土の構築を進める。全役職員をリスクオーナーに位置づけてリスクマネジメントの自覚を高め、多彩な研修で役職に合致したレベルアップを目指す。

2025/03/18

-

ソリューションを提示しても経営には響かない

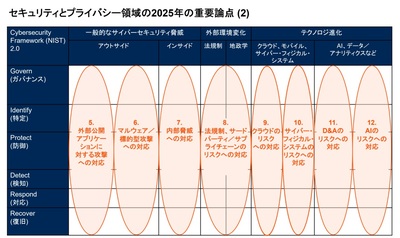

企業を取り巻くデジタルリスクはますます多様化。サイバー攻撃や内部からの情報漏えいのような従来型リスクが進展の様相を見せる一方で、生成 AI のような最新テクノロジーの登場や、国際政治の再編による世界的なパワーバランスの変動への対応が求められている。2025 年のデジタルリスク管理における重要ポイントはどこか。ガートナージャパンでセキュリティーとプライバシー領域の調査、分析を担当する礒田優一氏に聞いた。

2025/03/17

-

-

-

なぜ下請法の勧告が急増しているのか?公取委が注視する金型の無料保管と下請代金の減額

2024年度は下請法の勧告件数が17件と、直近10年で最多を昨年に続き更新している。急増しているのが金型の保管に関する勧告だ。大手ポンプメーカーの荏原製作所、自動車メーカーのトヨタや日産の子会社などへの勧告が相次いだ。また、家電量販店のビックカメラは支払代金の不当な減額で、出版ではKADOKAWAが買いたたきで勧告を受けた。なぜ、下請法による勧告が増えているのか。独占禁止法と下請法に詳しい日比谷総合法律事務所の多田敏明弁護士に聞いた。

2025/03/14

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方