最終回 ISO22320からCOPを作成する手順

秋月 雅史

1963年7月生まれ。1989年日本アイ・ビー・エム入社。IT業界で災害対策システム・無停止システムの構築、セキュリティ体制構築などの経験を積み、2011年から「想定外の起こらないBCP」を提唱。その概念を更に推し進めて、2013年からはCOPを活用した「危機管理の自動化」を提唱し、企業向けBCPコンサルティングを行っている。

2016/06/14

COP徹底解説~危機管理を自動化せよ!~

秋月 雅史

1963年7月生まれ。1989年日本アイ・ビー・エム入社。IT業界で災害対策システム・無停止システムの構築、セキュリティ体制構築などの経験を積み、2011年から「想定外の起こらないBCP」を提唱。その概念を更に推し進めて、2013年からはCOPを活用した「危機管理の自動化」を提唱し、企業向けBCPコンサルティングを行っている。

COP解説の最終回をお届けする。前号では、1)危機管理を自動化する前提としての標準化と実装における課題、2)COPを運用する仕組みとしてのIT化の課題、について述べた。また末尾で「災害対応の標準化・自動化の評議会の開催」についてのご案内を予告した。この評議会については、誠に申し訳ないが本稿の〆切時点で実施方法について検討中のため、本稿は前号に続いて「標準化」の手法を紹介させていただくこととする。

編集部注:「リスク対策.com」本誌2016年1月25日号(Vol.53)掲載の連載を、Web記事として再掲したものです。(2016年6月14日)

前号では、主にJISQ22301「4.1 組織及びその状況の理解」の部分を用いて、業務継続にかかわる情報項目の定義と対応の標準化について考察した。

本稿では、前号の続きという形で、危機管理の標準仕様JISQ22320:2013「社会セキュリティ- 危機事態管理- 危機対応に関する要求事項」の規格から、どのように災害対策本部の活動内容を決定し、また活動情報の項目を定義してCOP化すれば良いか、考察を深める。内容の一部については前号の復習として重複する部分があることをご承知願いたい。

この規格の本体部分は大別して3つのパートから構成される。

簡単に要約すると、第4章で「災害対策本部はどのように活動するか」という手順についての仕様が書かれ、第5章では「その活動を支えるための情報をどのようなプロセスで提供するか」について書かれている。本稿では第4章で災害対策本部の活動プロセス概要を確認し、第5章の情報提供プロセスの一部を扱って「標準化」について述べることとする。第6章については割愛する。

指揮・統制プロセスについては以下のような仕様となっている。下記と同時に図1をご参照いただきたい。

改めて指摘するまでもなく、このプロセスを見ると災害対応における情報操作の重要性を認識することができる。また規格には触れられていないが、「インシデント」と「状況」を的確に把握するためには、単に情報を文字で記述するだけでは不十分であると筆者は考えている。

例えば、生産機械の被害を伝えるためにコンソールから読み取った各種パラメータを災害対策本部に伝えても役に立たない。

重要なことは、人間で言えばバイタルサイン(体温・脈拍・呼吸速度・血圧)を医師が読取り、診断を行い、その結果を本人と家族に報告して安堵をもたらすことである。切り傷や擦り傷のひとつひとつを数えて生の情報を家族に伝えることには意味がない。

生産環境でいえば、個別機械のパラメータではなく、「稼働に耐えるか」「いつから動くか」「動かない場合に代替は在るか」が経営者およびマネージャに伝わることが重要である。

このように、組織の「状況」を把握するためには、起こった事象が「組織のバイタル」にどのように影響しているかを表現するための比喩的モデリングおよびダッシュボード化を事前に行っておかなければならない。これについては連載第3回「危機状況をダッシュボード化する」で詳述したのでご参照いただきたい。

活動情報提供プロセスについては、以下の規格となっている。

この後に続く規格の中で、a) 〜 f)のそれぞれについて、更に詳細なプロセスの規格が定義されている。本稿では、そのうち「計画策定及び指示」の部分に関する標準化を試みる。

計画策定及び指示のプロセスについては、以下のようになっている。

このa)〜 i)のそれぞれについて、どのように活動情報を定義していくか、その考え方の流れを示す。

a)危機対応業務を実施するための指示及び達成目標の提示

そもそも会社などの組織は、その存続を脅かす危機に対して図2に示す3つの対応を必要とする。この内容を目的と目標として表1に要約した。なお、この目的・目標の設定の仕方は筆者独自の考え方に基いており、違う方法もあろうかと思う。読者の属されるそれぞれの組織で実装される場合は、組織の災害対応方針を適用されたい。

更に具体化する。表1で「使命を守る」という目的について方針を立てるとすると、大きくは次の2つの方針が考えられる。

方針1)は理解しやすいと思うので、方針2)について解説をする。「災害時に重要となる業務」とは、たとえば、エレベーターやIT 機器など、顧客先に設置されて日々稼働しているハードウェア・ソフトウェアなどの継続的な使用を保証するメンテナンス業務が挙げられる。筆者の多くの顧客では、このような顧客資産を持つ場合、その対応を災害対応の優先順位において最上位に掲げることが多い。

方針が定まったとして、更に情報項目を具体化するにはどうしたら良いか?

b)効率的な意思決定のための、主要な問題の特定

危機発生時に起こる組織にとっての「問題」とは、重要なステークホルダー・資産・使命・環境などの「あるべき姿」に比べて「現実」が望ましくない状態になっていることを指す。このギャップが大きければ、より大きな問題となる。

災害対応を効率的に行うためには、前述したように組織の重要なステークホルダー・資産・使命・環境が何なのか?について定義をしておくことが重要である(ことが起こってから考えているようでは遅い)

表2をご覧いただきたい。①目的、②方針に続いて③何を・誰を守るのか?(サンプル)を定義してみた。この内容によって情報処理活動の細部が変わってくる。

「組織を守る」活動については、JISQ22320「4.2.5 指揮・統制プロセス」の内容を充てた。表中のような活動を実施すると良いだろう。

「資産を守る」活動については、重要と考えられるステークホルダーと資産のサンプルを列記した。簡単に解説する。

1)被災した地域に在住する従業員

現在、市中でサービスされている安否確認システムの多くは、地震などの広域災害が起こった場合は、該当する地域に勤務ないしは在住する要員にのみ、安否確認を行わせるためのプッシュが行われる仕様になっている。揺れていない地域の要員にまで確認を行う必要がないためだ。

2)被災した地域に在住する従業員の家族と家庭

1)と同様に、家族・家庭の安否を確認することも現在主流となっている。1)と2)については、安否確認システムの普及により、情報処理活動は容易である。

3)会社の資産 4)就業環境、周辺環境

会社の資産については言うまでもないが、よく見落とされるのは就業環境の定義である。「安全・安心・業務に適当な職場環境」というものは何もせず手に入れることはできない。たとえば「危険物・泥土等で汚染」「水平が保たれていない状態」「適当な温度・湿度が保たれていない状態」などの状態は、資産に瑕疵が生じていると捉えるべきである。

これについては、必要とされる環境についてのパラメータを細かく定義しておき、それを満たしているかどうかの調査・測定が必要となる(例:ISOクラス7のクリーン度)

5)機器納入済で震度5強以上の被災をした顧客

一般的に「守るべきステークホルダー」として、「顧客」が入ることに異論はないだろう。ここで考えるべきは、非常時にすべての顧客に平等に対応できるほど組織は十分な人的資産を持たないことが多い、ということである。

そこで、企業ではさまざまな工夫を凝らしてステークホルダーの優先順位付けを行うこととなる。

ここでは例として「機器納入済」で「震度5強以上」の被災をした顧客を挙げている。他にも「公共性の高い顧客(官庁・自治体・病院等)」、「メンテナンス契約を締結している顧客」「売上比率の高い顧客」「社会的影響力の高い顧客」など、さまざまな基準を設けて優先順位を付けると良いだろう。

そして重要な事は「測定可能」であることだ。顧客の被災した震度を知ることは、一般的にそれほど容易ではない。

前述したように「問題」とは「あるべき姿」からのギャップである。次に表3をご覧いただきたい。「問題」を特定するための手段として「④何が確認できればよいか?」を定義した。

以下に、それぞれで「問題」を見出すために必要な情報項目を挙げていく。

1)従業員が無事であることの確認

2)家族が無事で家庭生活が営めること

一般的に従業員の安否を確認刷る場合、無事かどうかだけでではなく、就業の可否を確認することも多い。情報項目としては以下のようになる。

・自身の無事、(気持ちも含めた)就業の可否

・家族の無事、家庭環境の無事、通勤手段の有無

3)資産が無事であること、危険でないことの確認

会社資産のリストを作成し、その瑕疵を調べるための基準値を作成するケースが多い。例えば建屋の被害を調査する場合の情報項目は次のようになる。

・構造物の破損(柱・梁)、建物の傾斜

・壁、床の破損

・内装の破損

・地盤の異常(地滑り、崖崩れ、地割れ、噴砂・液状化、地盤沈下、敷地流出など)

また危険物、高圧ガス、高圧変電設備、重量物などを扱っている場合はそのチェックも必要である。

4)環境が就業できる程度に安全且つ機能していることの確認

この場合の環境とは、就業環境ならびに組織の敷地周辺の近隣環境を現す。情報項目としては以下の通り。

・就業環境の瑕疵(温度・湿度・傾き・クリーン度、等)

・周辺環境の瑕疵(汚染・液状化・浸水、等)

5)被災した顧客の業務復旧の必要性の有無

製品やサービスなどを顧客に納入している場合、現在ではメインテナンス契約の結果として、遠隔監視の仕組みを導入しているケースが多い。そのような場合は監視センターからの情報を持って、復旧の必要性を検討することが一般的である。

6)サプライヤーが稼働していることの確認

一般的に、現代のビジネスモデルはサプライヤーやサードパーティからの供給やアウトソースに大きく依存しており、自組織だけではほぼ何も出来ない業務まで出現している。一般的に組織外のアウトソース先に出来ることは少なく、危機発生時に稼働しているかどうかの確認と、依頼している業務の進捗の確認程度が精一杯である。

しかしながらこの場合でも、連絡先リストと確認内容をチェックリスト化しておくことは重要である。

7)7日以内に平常時の80%まで保守業務が稼働することの確認

業務を継続するためには、業務リソースの被害情報のみならず稼働レベル情報が重要であることは、連載第3回「危機状況をダッシュボード化する」で述べた通りである。詳細は前号をご参照願いたい。

c) 収集方法及び成果物に関する指針も含めた情報収集計画の策定

前述したように、災害対策本部の意思決定支援のために必要な活動情報は、組織の「問題」を定義することによって導き出すことができる。

同様に、組織にとって都合の悪い状況を想定すれば、チェックすべき内容も明確になる。

ここまで整理したあとは、情報収集方法と、それをどのように表現して活用するか?についてまとめた情報収集計画をまとめておく必要がある。

情報項目が整理されていれば、次のような項目を計画にプロットしておけば良い。

・情報収集のための各種帳票

・情報収集のタイミング、頻度

・情報収集の担当者、収集責任者、編集者、等

・情報収集の方法(測定、データベース等システムからの抽出、マスメディアの選別ととりまとめ、伝聞の集約、等)

今回はJISQ22320の規格の一部を用いて、情報処理活動の標準化について述べた。ご覧のように、規格の一部だけでもこれだけの情報収集項目、情報収集活動が必要であることが理解いただけたと思う。

これに活動内容の統制情報まで含まれてくると、もはや人手で収集・集約・共有することが困難であることは明白である。

またこれらの活動をシステム化するメリットは多大であり、弊社は今後も広くパートナーを募って標準化・自動化・クラウド化に邁進したい所存である。

連載の最後にあたって、筆者の経験不足や拙い解説をお詫び申し上げておく。連載の内容に関するご質問や、COP策定に関するご相談については、以下のメールアドレスにてお請けしたい。

世界初のCOP策定クラウド・システム「Klotho」(特許出願中)

http://www.bcpcloud.net

(了)

COP徹底解説~危機管理を自動化せよ!~の他の記事

おすすめ記事

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/22

帰宅困難者へ寄り添い安心を提供する

BCPを「非常時だけの取り組み」ととらえると、対策もコストも必要最小限になりがち。しかし「企業価値向上の取り組み」ととらえると、可能性は大きく広がります。西武鉄道は2025年度、災害直後に帰宅困難者・滞留者に駅のスペースを開放。立ち寄りサービスや一時待機場所を提供する「駅まちレジリエンス」プロジェクトを本格化します。

2025/04/21

大阪・関西万博 多難なスタート会場外のリスクにも注視

4月13日、大阪・関西万博が開幕した。約14万1000人が訪れた初日は、通信障害により入場チケットであるQRコード表示に手間取り、入場のために長蛇の列が続いた。インドなど5カ国のパビリオンは工事の遅れで未完成のまま。雨にも見舞われる、多難なスタートとなった。東京オリンピックに続くこの大規模イベントは、開催期間が半年間にもおよぶ。大阪・関西万博のリスクについて、テロ対策や危機管理が専門の板橋功氏に聞いた。

2025/04/15

BCMSで社会的供給責任を果たせる体制づくり能登半島地震を機に見直し図り新規訓練を導入

日本精工(東京都品川区、市井明俊代表執行役社長・CEO)は、2024年元日に発生した能登半島地震で、直接的な被害を受けたわけではない。しかし、増加した製品ニーズに応え、社会的供給責任を果たした。また、被害がなくとも明らかになった課題を直視し、対策を進めている。

2025/04/15

生コン・アスファルト工場の早期再稼働を支援

能登半島地震では、初動や支援における道路の重要性が再認識されました。寸断箇所の啓開にあたる建設業者の尽力はもちろんですが、その後の応急復旧には補修資材が欠かせません。大手プラントメーカーの日工は2025年度、取引先の生コン・アスファルト工場が資材供給を継続するための支援強化に乗り出します。

2025/04/14

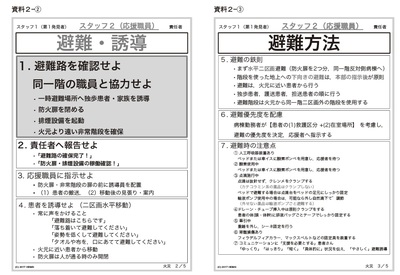

新任担当者でもすぐに対応できる「アクション・カード」の作り方

4月は人事異動が多く、新たにBCPや防災を担当する人が増える時期である。いざというときの初動を、新任担当者であっても、少しでも早く、そして正確に進められるようにするために、有効なツールとして注目されているのが「アクション・カード」だ。アクション・カードは、災害や緊急事態が発生した際に「誰が・何を・どの順番で行うか」を一覧化した小さなカード形式のツールで、近年では医療機関や行政、企業など幅広い組織で採用されている。

2025/04/12

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方