2015/07/25

誌面情報 vol50

今後、「第4次産業革命」としてIoT(Internet of Things)時代の幕開けが予想されている。一方、先日の日本年金機構の情報漏えい問題に限らず、悪意のあるサイバー攻撃は日々激化している。その影響は個人情報の漏えいだけにとどまらず、企業の機密情報漏えいや機械の操作権限乗っ取り、データの改ざんなど多岐にわたることが予想される。本セミナーでは、企業が今後行わなければならないと考えられる「IoT時代のサイバーセキュリティ・リスクマネジメント」について、最新事例を交えながら考察した。講師は、日立製作所で長くネットセキュリティについて研究し、現在は東京電機大学の佐々木良一教授と、陸上自衛隊でサイバーセキュリティに関する研究および教育訓練に携わり、現在は内閣官房サイバーセキュリティセンターの上席サイバーセキュリティ分析官となる仲間力氏。

IoT時代のサイバーセキュリティ・リスクマネジメント最新事情

~国家安全保障から企業のセキュリティまで~

内閣官房サイバーセキュリティセンター上席サイバーセキュリティ分析官 仲間力氏

IoTは「Internet of the things」の略語で、日本語では「モノのインターネット」と訳されています。もともとは1999年にイギリス

の無線IDタグの専門家であるKevin Ashton氏が提唱した言葉で、IPアドレスやRFID(人やモノを識別・管理する無線チップ)を用いてモノを識別し、インターネットを使用してモノをコントロールしたり、センサーを付けてモニター可能にすることで、より快適な暮らしを実現しようとする考え方ですが、工場などの生産現場では細かく一つひとつの部品を識別できることから、企業はIoT技術を用いて複雑な生産工程を制御することができ、これを「新・産業革命(Industry4.0)と呼んでいます。」 インターネット専門の調査会社であるIDCジャパンの発表によると、2014年の国内のIoT市場におけるデバイスの普及台数は5億5700万台で売り上げは9兆3645億円。これが2016年には16兆4221億円になると言われています。これは情報産業全体のGDPの約10%にあたり、その存在の大きさが分かります。

国家安全保障とIoT

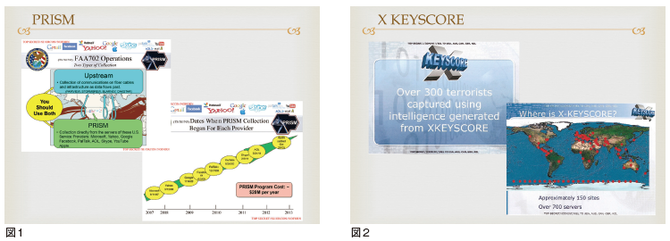

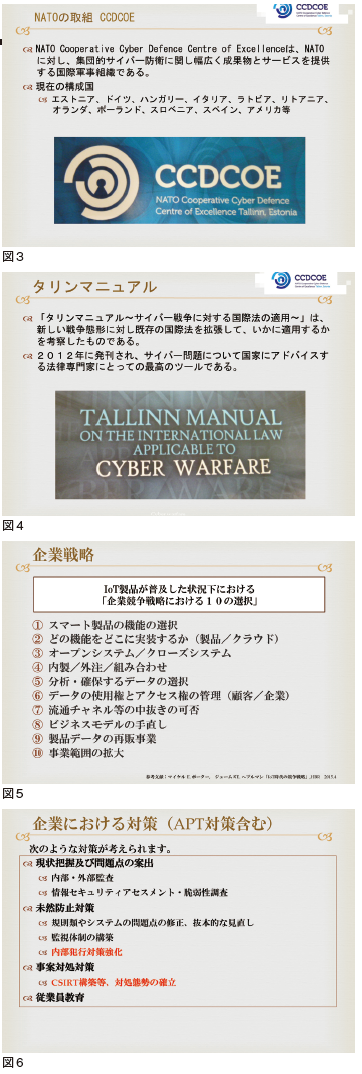

国家安全保障とIoTはどのようにつながるのでしょうか。米国には、NSA(アメリカ安全保障局)が開発した世界中の情報が分析できる「PRISM」という極秘の通信管理システムがあります(図1)。国外のテロリストからどのように攻撃されているかを探るため、Yahoo!やGoogleなどのサービスプロバイダーから個人情報などさまざまな情報を入手しているもので、2013年にエドワード・スノーデン氏が存在を暴露したことで有名になりました。もう1つ、同じ図に「Upstream」というシステムがあります。こちらはプロバイダーなどではなく、海外に行く光ファイバーケーブルの情報を収集するものになっていると考えられます。あわせて、「X KEYSCORE」というシステムがあります(図2)。こちらもNSAが開発したもので、どの地域でどのような言語が使われているかが分かるシステムだそうです。例えばアメリカにいるのにアラビア語を使用している人などが検出できるため、その機能でテロ情報を分析。現在までに300人以上のテロリストを捕まえることができたと書いてあります。また、およそ世界中150サイトで700以上のサーバーを保持していると書いています。ここにIoTが活用されると、センサーがさまざまなところで手に入るために、情報がますます入り、分析能力も増えていくと考えられます。冷戦時代はスパイが活躍し、隠しカメラや盗聴器などを利用したさまざまな情報収集合戦が行われましたが、現在はそこにIoT技術が活用されるようになるでしょう。

タリンマニュアル~サイバー戦争に対する国際法の適用~

NATO(北太平洋条約機構)のCCDCOE(Cooperative Cyber Defence Centre of Excellence)は、NATOに対して集団的サイバー攻撃に関し幅広く成果物とサービスを提供する国際軍事組織です(図3)。本拠地はエストニアにあります。なぜエストニアかというと、世界で一番最初にサイバー攻撃を受けたと言われているのが同国だからです。CCDCOEではさまざまな研究をしていますが、特に有名なのは「タリンマニュアル」と呼ばれるものです(図4)。これは、サイバー戦争に対して新しい法律を作るのではなく、既存の国際法を解釈したらサイバー戦争にいかに適用できるかを考察したものになっています。

このマニュアルの解釈で最も我々に関わる部分は、警察やサイバー諜報活動に関して、国際法の違反とはならないと結論付けている点です。国際法では開戦法規が規定されていますが、死者、傷病者、物理的破壊・損害の対象にならないサイバー攻撃に関しては、「武力の攻撃にあたらない」ということで安全保障の対象にならないことが定説になっています。データの破壊が武力攻撃にあたるかは議論が分かれています。

企業活動の中でのIoT

『ハーバード・ビジネス・レビュー』のなかで、高名なマイケル・E・ポーター氏、ジェームス・E・ヘルプマン氏は「IoT製品が普及した状況下における10の選択」について図5のように定義しています。これらの選択を迅速に、かつセキュリティとのバランスを取りながら進めなければならず、ますますセキュリティの確保が難しくなっています。

政府がセキュリティ対策として推進しているものに、「セキュリティ・バイ・デザイン」という考え方があります。これは、システムの企画・設計段階からセキュリティの確保に取り組むという考え方です。通常のシステムでも言われることですが、IoTの場合は特に強調して進められています。IoT推進やセキュリティの考え方については、研究開発戦略専門調査会や経産省、IPA(独立行政法人情報処理推進機構)などさまざまなところで議論されていますが、具体的な対策という観点からはまだ検討段階であると認識しています。

国家によるサイバー攻撃を企業が防ぐことができるのか?

2010年9月、イラン核燃料施設のウラン濃縮用遠心分離機を標的として、スタックスネット※を使ったAPT攻撃※が実施されました。

これにより、遠心分離機の制御装置がタックスネットに感染し、約8400台の遠心分離機がすべて稼働不能になったと言われています。これに対してはただシステムが止まったというだけでなく、米国とイスラエルという大国がサイバー攻撃をイランに仕掛け、核開発をコンピュータ・ウイルスで阻止しようという非常に新しい試みと考えられます。国家が企業に対してサイバー攻撃を仕掛けることは今後も考えらますが、国をあげてハッキングしてきた場合、企業には太刀打ちできません。そのような場合、企業は何ができるのでしょうか。結論から言うと、次のような対策が考えられます。これは、皆さんが普段行われていることだと思いますが、今、実施可能なloT対策基本方針は変わりありません(図6)。

APT攻撃などの事案対処で考えなければいけないのは、2次被害防止をメインにすることです(図7)。そのために報告・通報・広報をふくむ対応の迅速化、透明化を進めなければいけません。風評被害が必ず出てきますので、企業として善管注意義務を果たしていたという証明をしなくてはいけないのです。その上で、今回の攻撃が非常に高度なサイバー攻撃だということを立証し、「自分

たちはやるべきことはやっていたが、防ぐことはできなかった」という結論にもっていかなければなりません。「攻撃されたことに気付く能力」が重要になります。

そのためには、現在のネットワークセキュリティでは不十分だと感じています。IoT時代には、セキュリティがもっと複雑化するでしょう。それを前提に、情報収集を継続的に行い、事案対処を進めていく必要があると考えています。

※スタックスネット…コンピュータ・ウイルスの一種

※APT(Advanced Persistent Threat、高度で継続的な脅威)攻撃とは、サイバー攻撃の一種。標的型攻撃の中でも、ターゲットを絞って長期間に及ぶ執拗な攻撃を行うものをAPT攻撃と呼ぶ。

IoT時代におけるサイバーセキュリティの現状と今後の対応

東京電機大学未来科学部教授(内閣官房サイバーセキュリティ補佐官)佐々木良一氏

政府機関へのサイバー攻撃の回数は、2012年度の約108万件から2013年度は約508万件と5倍近くにになっています。サイバー攻撃を受けたことがある企業は、売上高1兆円以上の企業では52%でした。さらに、サイバー攻撃を受けたことに自分で気付いた組織は、全体の16%で、発見までの期間は43日。そのほかの84%は第三者に指摘されるまで気付かず、発見までの期間も173日となっているので、半年以上かかっています。もしかすると、現在も攻撃されたことを知らない企業もいるのではないでしょうか。

サイバー攻撃2つのターニングポイント

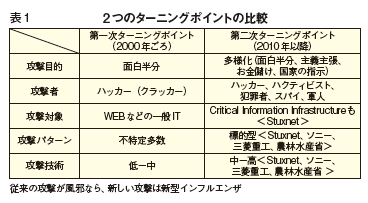

サイバー攻撃には2つのターニングポイントがありました。最初は2000年に発生した科学技術庁などのホームページの改ざん事件。この後、不正アクセス禁止法が施行されます。次は先ほどの仲間さんからも紹介のあった、2010年のスタックスネットによるイラクの遠心分離機への攻撃です。これはアメリカとイスラエルが協働して行ったと言われています。その後、2011年には国際的なハッカー集団によるソニーネットへの不正侵入、同年三菱重工などへの標的型メール攻撃、2014年にはソニーピクチャーズへの攻撃がありました。また、中国では24時間70ドルでサイバー攻撃を請け負うサイトも登場しています。2つのターニングポイントを比較してみると、表1のようになります。

1回目のターニングポイントでは、個人のハッカーが面白半分に政府や企業に攻撃を仕掛けているのに対し、2回目のターニングポイントでは、イラクの事件のように国家の主義主張が混じっていたり、お金儲けであったりと目的が多様化しています。攻撃対象もWebなどの一般的なITだけであったものが、核融合の遠心分離器など重要なインフラが対象になり、攻撃パターンも不特定多数から標的型へと変化しています。

これは仮想上での話ですが、セキュリティソフトウェア開発会社のトレンドマイクロが8カ国12都市の模擬水道プラントを作り、仮想の制御システムをインターネットに接続したところ、74回の攻撃のうち、10回システムの侵入に成功。ロシア、中国、日本、アイルランドの4カ国にあるプラントで、システムが敵の管理下に置かれ、給水機能を失ったところもあったと言われています。日本の場合、水道プラントは市町村が管理していますが、標的型の厳しいサイバー攻撃にあった時にどこまで耐えられるのか、疑問が残ります。

標的型メール送信とは

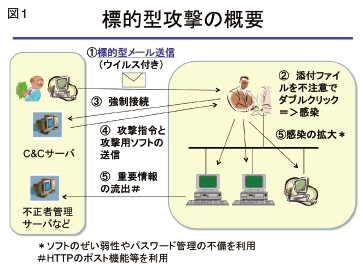

標的型攻撃の概要を見てみましょう(図1)。これは衆議院への攻撃例ですが、対象となる人物に対して、いかにも知り合いのようにメールを送ってきます。メールにはウィルスの入った添付ファイルが付いていて、これを開封するとそれ以降、犯人のサーバに強制的に接続され、さまざまなソフトをダウンロードされてしまいます。

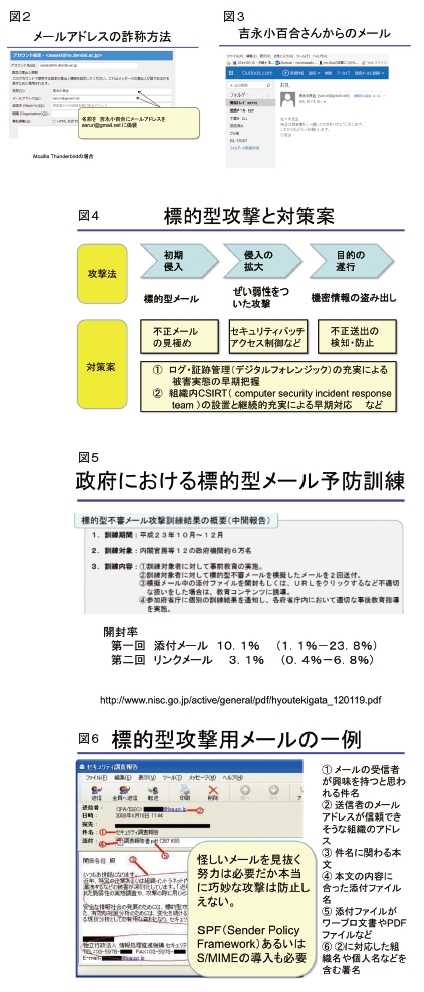

このような攻撃は前からあったと言われるかもしれませんが、従来の不特定多数型と違って、特定少数でやっているケースが増えているため、セキュリティソフト開発会社が知らない場合も少なくないのです。そのためワクチンプログラムを起動してチェックしても引っかからない可能性があります。メールの文面も言葉巧みにファイルを開かせようと思わせる書き方をしています。例えば、代議士の方でしたら画像がスキャンダルに発展するものかもしれないと考え、つい開いてしまったのかもしれません。こういうことは現実的に発生しています。 メール送信者の名前を変えるのは簡単にできます。これは私が作成した吉永小百合さんを発信元に偽造したものです。メールのアカウント設定を開いて名前を入れるだけで簡単にできてしまいます(図2、3)。

標的型攻撃と対応策

攻撃には「初期侵入」「侵入の拡大」「目的の遂行」の3段階があります(図4)。

まず、初期侵入を防ぐために不正メールを見極めなければいけません。これは政府が実施した標的型メールの予防訓練の結果です(図5)。標的型メールには添付ファイルを開かせるものと、特定のURLに誘導してそのWebサイトを閲覧することでウィルスに感染させる方法があります。訓練では1回目は添付メールを送信、2回目はリンク記載のメールを発信し、開封したりクリックした人には教育プログラムを受けてもらうようにしました。1回目は10.1%がひっかかりましたが、2回目は3.1%に下がりました。こういう訓練は必要だと思っていますが、実際には標的型メールを防ぐのはとても難しいことです。

これは実際に送られてきた標的型攻撃メールの一例です(図6)。IPアドレスを偽造し、実在している人から、電話番号などの連絡先も正しいメールが送られてくることがあります。このようなメールが送られて来たら、私もほぼ100%見てしまいます。メールを見ないような教育も必要ですが、やはりSPF(Sender Policy Framework)やS/MIMEなど、偽のサイトが送られてくると判別できるようなツールがありますので、そういうものを導入することが大事だと思います。政府ではSPFを入れています。例えば総務省と言いながら、総務省以外のサイトからメールが送信されてきたらアラートが入り、メールを宛先に送信しないということをやっています。一般の人はなかなか難しいですが、企業ではこういった対応も必要でしょう。

※SPF(Sender policy Framework)…電子メールの送信者偽称を防ぐ送信ドメイン認証技術

※S/MIME…電子メールの暗号化とデジタル署名に関する標準規格

IoTを含むシステム全体のセキュリティを

IoT時代になり、さまざまなものがインターネットでつながれていきます。2020年には500億個がつながると言われています。このなかで1台2台が乗っ取られたり、機能不全に陥るのは防ぎようのないことです。その場合に考えなければいけないのは、全体システムとしての安全性を保つことです。最も心配されているものの1つに、今、一般家庭のスマートメーターがIoTにつながっていくことで、配電系のシステムに侵入され、大きな停電が発生する可能性です。今でも電力会社は売電していますが、今後は発電と配電の分離などにより、さまざまな企業が参入してくることが予想されます。これらをトータルとして管理するのは非常に難しいと心配しています。私は、重要な基幹システムとIoTでつながれた端末の間に、もう1つ中間的にまとめる部分が必要だろうと考えています。基幹システムがクラウドにあるため、この中間部分をフォグ(霧)・コンピューティングと呼んでいます(図7)。この部分で不正検知やフィルタリングをかけ、さらに証拠を保全するのです。

標準型攻撃などの厳しい攻撃は今後も減ることはありません。そこにIoTが入ってくることで、攻撃はさらに容易になり、対策はますます困難になります。防ぐ方も、パソコンの知識だけではなく、組み込みの話や半導体の話や、さまざまな話が必要になってきます。これに対応するには、仲間先生の話していたセキュリティ・バイ・デザインなどの考え方も非常に重要になってきます。 また、デジタル鑑識ともいえるデジタルフォレンジッ・クの考え方も重要になってくると思います。これは、例えば不正侵入があったとしたら、侵入経路を明確にし、捜査や裁判に役立つ情報を、情報処理技術を用いて明らかにする技術や学問のことです。この技術は今後、サイバー攻撃の異常兆候把握や事後対応にますます活用されていくでしょう。さらに、フォグコンピューティングのセキュリ・ティに、フォグフォレンジックという概念が重要になって・くると考えられます。

誌面情報 vol50の他の記事

おすすめ記事

-

自社の危機管理の進捗管理表を公開

食品スーパーの西友では、危機管理の進捗を独自に制作したテンプレートで管理している。人事総務本部 リスク・コンプライアンス部リスクマネジメントダイレクターの村上邦彦氏らが中心となってつくったもので、現状の危機管理上の課題に対して、いつまでに誰が何をするのか、どこまで進んだのかが一目で確認できる。

2025/04/24

-

-

常識をくつがえす山火事世界各地で増える森林火災

2025年、日本各地で発生した大規模な山火事は、これまでの常識をくつがえした。山火事に詳しい日本大学の串田圭司教授は「かつてないほどの面積が燃え、被害が拡大した」と語る。なぜ、山火事は広がったのだろうか。

2025/04/23

-

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/22

-

帰宅困難者へ寄り添い安心を提供する

BCPを「非常時だけの取り組み」ととらえると、対策もコストも必要最小限になりがち。しかし「企業価値向上の取り組み」ととらえると、可能性は大きく広がります。西武鉄道は2025年度、災害直後に帰宅困難者・滞留者に駅のスペースを開放。立ち寄りサービスや一時待機場所を提供する「駅まちレジリエンス」プロジェクトを本格化します。

2025/04/21

-

-

大阪・関西万博 多難なスタート会場外のリスクにも注視

4月13日、大阪・関西万博が開幕した。約14万1000人が訪れた初日は、通信障害により入場チケットであるQRコード表示に手間取り、入場のために長蛇の列が続いた。インドなど5カ国のパビリオンは工事の遅れで未完成のまま。雨にも見舞われる、多難なスタートとなった。東京オリンピックに続くこの大規模イベントは、開催期間が半年間にもおよぶ。大阪・関西万博のリスクについて、テロ対策や危機管理が専門の板橋功氏に聞いた。

2025/04/15

-

BCMSで社会的供給責任を果たせる体制づくり能登半島地震を機に見直し図り新規訓練を導入

日本精工(東京都品川区、市井明俊代表執行役社長・CEO)は、2024年元日に発生した能登半島地震で、直接的な被害を受けたわけではない。しかし、増加した製品ニーズに応え、社会的供給責任を果たした。また、被害がなくとも明らかになった課題を直視し、対策を進めている。

2025/04/15

-

-

生コン・アスファルト工場の早期再稼働を支援

能登半島地震では、初動や支援における道路の重要性が再認識されました。寸断箇所の啓開にあたる建設業者の尽力はもちろんですが、その後の応急復旧には補修資材が欠かせません。大手プラントメーカーの日工は2025年度、取引先の生コン・アスファルト工場が資材供給を継続するための支援強化に乗り出します。

2025/04/14

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方