ランサムウェア感染 インシデントの特徴と復旧作業

Windows本来の機能の悪用も

小倉 秀敏

2014年、日本IBMにてEmergency Response Service(現:IBM X-Force IRS)を立ち上げ、APT、複数の大規模ランサムウェア感染、内部不正など多くのインシデント対応をサポートし、侵入経路、被害範囲などを明らかにする。2022年からIR専門会社インターネット・セキュア・サービス株式会社においてサービスの販売とデリバリーの責任者を担当

2024/01/05

サイバーセキュリティ侵害の傾向と対策 セキュリティインシデントの専門家が解説

小倉 秀敏

2014年、日本IBMにてEmergency Response Service(現:IBM X-Force IRS)を立ち上げ、APT、複数の大規模ランサムウェア感染、内部不正など多くのインシデント対応をサポートし、侵入経路、被害範囲などを明らかにする。2022年からIR専門会社インターネット・セキュア・サービス株式会社においてサービスの販売とデリバリーの責任者を担当

今回は調査からわかった本インシデントの特徴と復旧作業の内容を解説します。

調査を進めていくと、今回のインシデントにはいくつか特徴的なことがありました。

この攻撃の過程で、攻撃者は被害企業のWindowsドメイン等の環境情報を入手し、その環境内で最適に動作する、いわゆる「カスタムマルウェア」を構成していたことが判明しました。

1年以内のインシデント情報をまとめ、いくつかのインシデントに対して追加調査を実施すると、約8カ月前のマルウェア感染インシデントが関係していることが分かりました。8カ月ほど前、ある攻撃ツールがアンチウィルスによりマルウェアとして発見・隔離され、SOCが対応していました。その時のSOCは、隔離された検体の確認とその地域の全サーバーのウィルススキャンを実施し、他に同様の検体が存在しないことを確認してクローズしていました。しかし結果としてこの対応は不十分でした。検知・隔離したものはウィルスではなく攻撃ツールであり、保存した実行者が存在します。そしてその実行者は不正アクセスを行っているはずです。保管されていた当時のVPNログを筆者チームで確認したところ、攻撃ツールが保存された時間と極めて関連性が強いVPN経由のアクセスを確認しました。この時使用されたアカウントが、この事例の不正アクセスに悪用されたアカウントと同一だったのです。

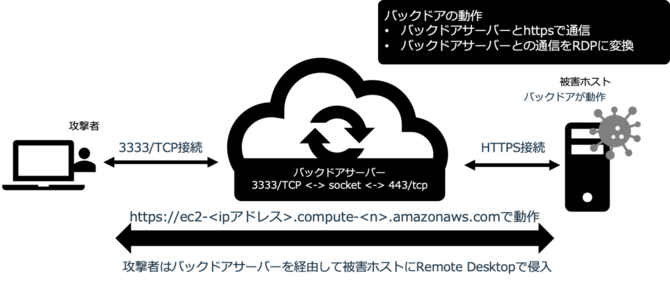

ヒアリング当初の「CSIRTの気になる点」に従いサーバーを調査したところ、シンプルですが通信からは判断が難しいバックドアが発見されました。このバックドアは、あらゆる通信をHTTPSでカプセル化する機能しか有していません。「QuasarRAT」や「PoweShell Empire」などの有名な多機能バックドアとは全く異なります。今回の事例ではRDP(Remote Desktop Protocol)をHTTPSにカプセル化し、「RDP over HTTPS通信」を作るためだけに存在していました。FirewallログからはAWS(Amazon Web Services:アマゾンのクラウドサービス)上のホストへのアウトバウンドのHTTPS通信としてしか見えず、極めて発見が困難なバックドアだと言えます。CSIRTはこのアウトバウンドのHTTPS通信を気にしていたのです。AWSへの通信は通常の業務サーバーでも生じているため、確信を持つまでには至っていませんでした。攻撃者がAWS上のバックドアサーバーに接続すると、バックドアサーバーは攻撃者の通信とバックドアの通信をリレーし、攻撃者がRDPでホストに接続できるようにします。

サイバーセキュリティ侵害の傾向と対策 セキュリティインシデントの専門家が解説 の他の記事

おすすめ記事

自社の危機管理の進捗管理表を公開

食品スーパーの西友では、危機管理の進捗を独自に制作したテンプレートで管理している。人事総務本部 リスク・コンプライアンス部リスクマネジメントダイレクターの村上邦彦氏らが中心となってつくったもので、現状の危機管理上の課題に対して、いつまでに誰が何をするのか、どこまで進んだのかが一目で確認できる。

2025/04/24

常識をくつがえす山火事世界各地で増える森林火災

2025年、日本各地で発生した大規模な山火事は、これまでの常識をくつがえした。山火事に詳しい日本大学の串田圭司教授は「かつてないほどの面積が燃え、被害が拡大した」と語る。なぜ、山火事は広がったのだろうか。

2025/04/23

リスク対策.com編集長が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/04/22

帰宅困難者へ寄り添い安心を提供する

BCPを「非常時だけの取り組み」ととらえると、対策もコストも必要最小限になりがち。しかし「企業価値向上の取り組み」ととらえると、可能性は大きく広がります。西武鉄道は2025年度、災害直後に帰宅困難者・滞留者に駅のスペースを開放。立ち寄りサービスや一時待機場所を提供する「駅まちレジリエンス」プロジェクトを本格化します。

2025/04/21

大阪・関西万博 多難なスタート会場外のリスクにも注視

4月13日、大阪・関西万博が開幕した。約14万1000人が訪れた初日は、通信障害により入場チケットであるQRコード表示に手間取り、入場のために長蛇の列が続いた。インドなど5カ国のパビリオンは工事の遅れで未完成のまま。雨にも見舞われる、多難なスタートとなった。東京オリンピックに続くこの大規模イベントは、開催期間が半年間にもおよぶ。大阪・関西万博のリスクについて、テロ対策や危機管理が専門の板橋功氏に聞いた。

2025/04/15

BCMSで社会的供給責任を果たせる体制づくり能登半島地震を機に見直し図り新規訓練を導入

日本精工(東京都品川区、市井明俊代表執行役社長・CEO)は、2024年元日に発生した能登半島地震で、直接的な被害を受けたわけではない。しかし、増加した製品ニーズに応え、社会的供給責任を果たした。また、被害がなくとも明らかになった課題を直視し、対策を進めている。

2025/04/15

生コン・アスファルト工場の早期再稼働を支援

能登半島地震では、初動や支援における道路の重要性が再認識されました。寸断箇所の啓開にあたる建設業者の尽力はもちろんですが、その後の応急復旧には補修資材が欠かせません。大手プラントメーカーの日工は2025年度、取引先の生コン・アスファルト工場が資材供給を継続するための支援強化に乗り出します。

2025/04/14

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方