2019/10/07

企業よ、サイバーリスクに備えよ

2.演習を行うまでのステップ

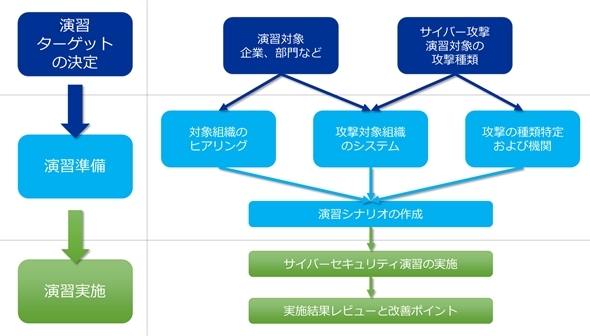

実際のサイバー攻撃演習を行うまでのステップをご紹介します。大きく分けると3つのステップに分けられます。

(1)演習ターゲットの決定(2)演習準備(3)演習実施の3つのステップです。筆記テストのような決められた演習問題を解くのではなく、より現実的な演習を行うには演習の前段階作業に多くの時間が必要となります。

(1)演習ターゲットの決定

演習ターゲットは、対象の部署もしくは攻撃される種類といったものであり、それはセットで決定します。世間で起こったサイバー攻撃事例を参考に演習を行うケースなどもあります(例えば、営業担当者の端末がランサムウェアに感染し、営業活動が停止するといった例から演習対象を決定するなど)。

(ア) 演習対象の決定

会社・組織・人の決定です。小規模な演習であれば企業のいち対象部門になります。しかしながら今日のサイバー攻撃は、サイバーキルチェーンにもある通り、関連企業を踏み台にしたものも存在します。このような場合は関連企業も含めた演習が必要になります。大規模な演習になると産業を横断した同時演習なども実際に行われています。

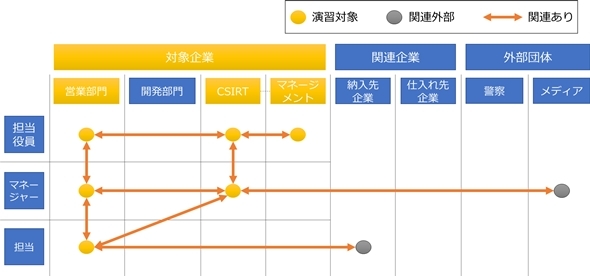

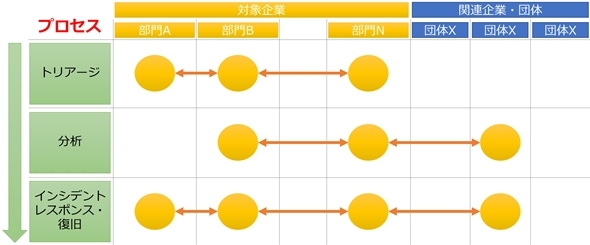

例として、下記に営業部がサイバー攻撃に遭ったときの演習対象の図を掲載しました。

縦軸に役職、横軸に関連部門といった表を用意して、演習対象を決定します。この例では演習対象は社内の黄色の部門です。そして、灰色の丸印は関連外部企業・団体になります。オレンジの線はそれぞれの部門の関係の有無であり、この関連も演習対象に入ってきます。このようにサイバー攻撃演習では、実業務での関連部門・企業に対する影響を想定して対象を決定することが重要です。

(イ)サイバー攻撃の特定

次にサイバー攻撃の種類の特定です。下記に最近の演習の例を挙げます。

1) 公開Webサイト攻撃によるサービスダウン、または個人情報の漏えい

2) 内部犯行、もしくは感染端末持ち込みによる情報インシデントの発生

3) 関連会社との情報やり取り、もしくは連携システムの脆弱性をついたサイバー攻撃など

この種の攻撃は日々増加していきます。自身の関連企業などが実際に受けた被害などを参考にして演習に盛り込んでいき、その演習内容が毎年変わっていくのがサイバー攻撃演習の特徴になります。

(2)演習準備

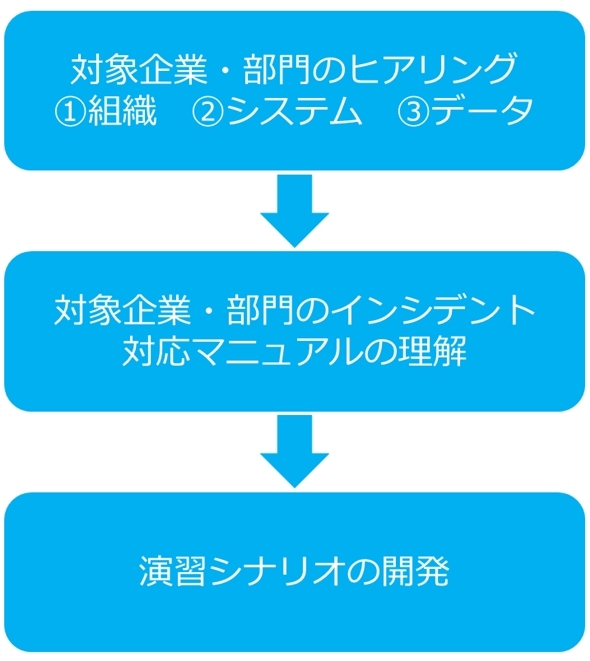

演習のシナリオを作成するまでの準備です。準備のステップは以下のようになります。現実的なシナリオを作成するには、対象企業および部門内部を理解することが非常に重要です。

(ア)ヒアリング

まずは演習対象企業の部門構成および人員の把握です。そしてサイバー攻撃先の対象部門を決定し、それぞれの関連システムやデータなどを把握します。

組織・人員←→システム←→取り扱いデータ

上記の関係を把握し、攻撃による影響などを調査します。

(イ) インシデント対応マニュアルの取得・調査

演習対象と関係する部署のインシデント対応マニュアルの内容を理解し、攻撃発生時の企業内のフローを理解します。この過程がなければ演習の意味を成さないため、非常に重要です。多くの企業がインシデント対応マニュアルを作成していますが、それが問題発生時に機能するかしないかといった点が評価のポイントになります。演習結果の反映もこのマニュアルに対する点が多くあげられます。

(ウ) 演習シナリオの作成

上記のヒアリングおよびインシデント対応マニュアルと想定サイバー攻撃を考慮した演習シナリオを作成します。

インシデントプロセスに沿った形でシナリオを作成します。

サイバー攻撃発覚後、最初にチェックするのが特定とトリアージになります。

・トリアージ:サイバー攻撃発覚箇所の特定とアクションの優先度の演習

例)攻撃された端末の持ち主はどこにエスカレーションをするか?エスカレーション先の部署はどのような指示を行うかなどをチェックするシナリオを作成します。

・分析:サイバー攻撃内容の分析をチェックします。

例)攻撃の影響度を知るために、システムログなどの収集などを依頼し、その結果に対する関連部署および外部団体への指示などチェックするシナリオを作成します。

・インシデントレスポンス:解析原因となるシステム、データなどに対する改善・復旧などをチェックします。例えば、流出したデータを保持しているシステムのアクセス制御の見直しや、システムダウンをしてしまったサーバーなどの復旧指示などをチェックするシナリオを作成します。

このようなステップを踏み、演習シナリオを作成します。そしていよいよサイバー攻撃対応演習の実施です。実際にどのような環境で演習を行い、演習結果をフィードバックするのかは次回に説明します。

(了)

- keyword

- サイバーリスク

- サイバーセキュリティ

- 演習

- サイバー演習

企業よ、サイバーリスクに備えよの他の記事

- 最終回:サイバー攻撃対応演習の実施

- 実際に情報インシデントが起きた想定演習

- 人・組織で行うサイバーセキュリティ対策

- LANシステム診断サービスについて

- 企業内感染の脅威、自分の端末が踏み台に

おすすめ記事

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/01/05

-

年末年始にサイバー攻撃は約2倍以上増加する

サイバー攻撃のリスクは、平日よりも休日に高まる傾向がある。デジタルデータソリューション株式会社(東京都港区)の調査によると、年末年始にはサイバー攻撃が約2倍以上に増加することが明らかになっているという。

2026/01/04

-

能登半島地震からまもなく2年

能登半島地震からまもなく2年。災害対応の検証も終盤に入っています。浮上した課題を反映し、災害関連法も変わりました。来年はこれらの内容をふまえた防災・BCPの見直しが加速しそうです。発災直後から被災地を調査し、石川県の初動対応を振り返る検証委員会の委員も務めた金沢大学准教授の青木賢人氏に防災・BCP強化の方向を聞きました。

2025/12/25

-

-

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/12/23

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方