2017/05/26

ランサムウェアと最新セキュリティ情報

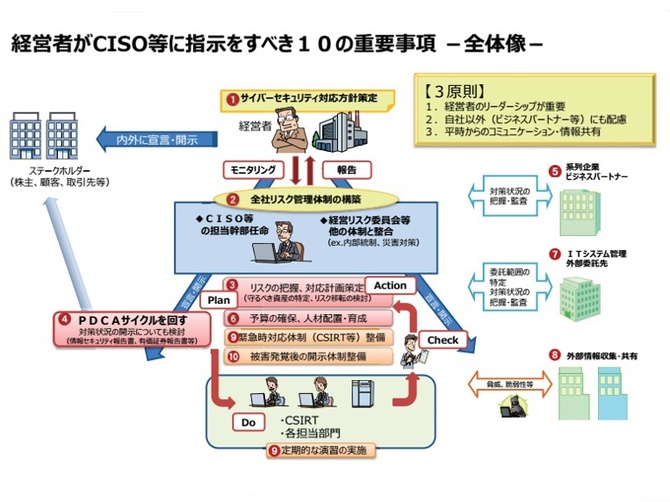

ガイドラインではこの3原則に続き、経営者がCISO(最高情報セキュリティ責任者)などに指示すべき10の重要事項を提示しています。1番目は組織全体でサイバーセキュリティの対策方針を策定すること。情報セキュリティへの経営陣の関与の調査結果をみると、高まりはうかがえるものの、テクノロジーやリスク管理などに関わる経営陣の参加はまだ少ない。経営陣がサイバーセキュリティを重要視して積極的に関与していく必要があります。

2番目はサイバーセキュリティリスク管理の体制構築。方針に基づく対策を確実に実行するには、経営者とセキュリティ担当者をつなぐ仲介者としてのCISOや経営リスク委員会などを設置した管理体制を、各関係者の責任を明確にしたうえで、構築することが重要です。必要に応じて防犯など他のリスク管理体制との整合を取る必要もあります。

3番目はサイバーセキュリティリスクの把握と目標と計画の策定。経営戦略を踏まえて守るべき資産を特定し、それに対するサイバーセキュリティリスクを把握したうえで、リスクに応じた対策の目標と計画を策定する必要があります。リスクの移転方法としてはサイバー保険の活用などがあります。

4番目はサイバーセキュリティ対策フレームワーク構築(PDCA)と対策の開示。サイバーセキュリティ対策を確実に実施し、改善を重ねるためには、PDCAを実施するフレームワークの構築が求められます。さらに監査を実施し、経営者やステークホルダーへの適切な開示が求められます。

「サイバーセキュリティ経営ガイドライン」で提示した経営者がCISO(最高情報セキュリティ責任者)などに指示すべき10の重要事項の5番目はビジネスパートナーを含めたサイバーセキュリティ対策の実施・状況把握。簡単ではありませんが、系列企業やサプライチェーンなどのビジネスパートナー対しても自社で定めたサイバーセキュリティ対策を求める必要があります。

6番目はサイバーセキュリティ対策に必要な資源(予算や人材)の確保です。セキュリティポリシーや実施に必要な体制を構築しても、実行してくれる人、対策をするための予算がなければ、効果を出すことはできません。企業のセキュリティ関係投資は増えてきていますが、これは、経営者がリスクを適切に判断している傾向だととらえています。また、他社の事故事例が教訓となっていたり、個人情報保護法の順守も投資につながってきていると思います。

7番目はITシステム管理の外部委託範囲の特定と委託先のセキュリティ確保。自社の技術力や効率性の観点から、自社で対応するものと、外部委託する部分を適切に切り分けすることが求められます。例えば、レンタルしているサーバや利用しているクラウドサービスについて、その利用が自社のポリシーに適合しているか、委託先のセキュリティ対策が自社のポリシーと適合しているか、認証を取得しているかなどを確認することなどが考えられます。

8番目は情報共有活動による攻撃情報の入手と、その有効活用のための環境整備です。攻撃側のレベルは常に向上しています。対応するには常に最新の情報を収集し、自社の状況に合った対策が求められます。このためには、各種の情報共有活動に参加するなど積極的に活動することが必要になります。情報共有活動に参加した場合には、貰うだけでなく自社の情報についても可能な限り提供を行って頂ければと考えています。

なぜなら、ある分野の情報が狙われた場合、同じ業種の複数の企業を同時に攻撃することがよくあります。攻撃側は、そのうち1社でも引っかかってくれれば目的を達成できます。これに対抗するには、自社で情報を閉じずに積極的に共有することが、結果として業界全体を守ることになり、結局は自社の対策に繋がります。JPCERTやIPA、日本シーサート協議会など、さまざまな団体が情報共有の場を提供していますのでこういったものも有効に活用してください。

9番目は緊急時の対応体制の整備、定期的かつ実践的な演習の実施です。サイバー攻撃を受けた場合、迅速な初動対応を行うには、CSIRTの整備や初動対応マニュアルなど緊急時の対応体制の整備が重要です。実際にインシデントが発生した際には、対応でばたばたすることも多く、緊急時にあわてないよう定期的に演習を行って対応を確認しておくことも重要です。さらに標的型メール訓練などで従業員の意識喚起やリテラシーの向上を行います。

10番目は被害発覚後の通知先や開示情報の把握、経営者説明の準備。サイバー攻撃を受けた場合に備え、適切な開示が行えるよう事前に準備を行いましょう。社内の連絡体制の確認や、重要な情報が盗まれた場合にはどこに相談、連絡すればよいかなど、前もって整理しておくことも重要です。

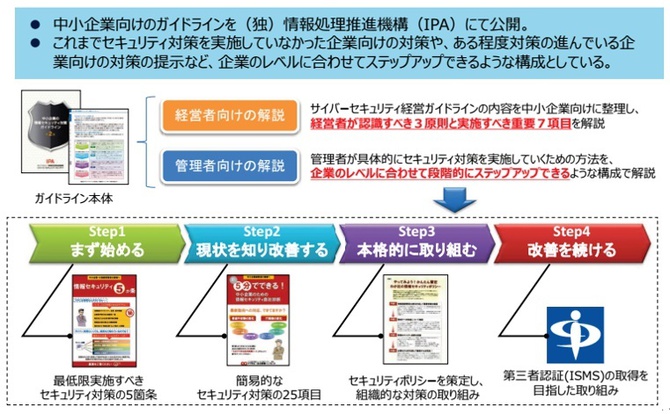

以上がサイバーセキュリティ経営ガイドラインの内容となります。この中には、中小企業が実施するには難しい対策なども一部含まれています。このため、中小企業向けの情報セキュリティ対策ガイドラインも、昨年11月に内容を改訂して公開しています。こちらは、中小企業が企業のレベルに合わせてステップ・バイ・ステップで対策に取り組めるような内容となっています。さらにガイドラインの解説書もあわせて公開し、具体的に何をすればよいのか、わかりやすく示しています。

中小企業の情報セキュリティ対策ガイドライン(2016年11月15日公開)

(了)

ランサムウェアと最新セキュリティ情報の他の記事

おすすめ記事

-

-

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/12/09

-

-

-

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2025/12/05

-

競争と協業が同居するサプライチェーンリスクの適切な分配が全体の成長につながる

予期せぬ事態に備えた、サプライチェーン全体のリスクマネジメントが不可欠となっている。深刻な被害を与えるのは、地震や水害のような自然災害に限ったことではない。パンデミックやサイバー攻撃、そして国際政治の緊張もまた、物流の停滞や原材料不足を引き起こし、サプライチェーンに大きく影響する。名古屋市立大学教授の下野由貴氏によれば、協業によるサプライチェーン全体でのリスク分散が、各企業の成長につながるという。サプライチェーンにおけるリスクマネジメントはどうあるべきかを下野氏に聞いた。

2025/12/04

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方